Tutorial de Nmap, la mejor herramienta de escaneo de todos los tiempos

Translation into Spanish of an interesting article by Manish Shivanandhan, technical product manager at The Hub, and tech writter at hardcoder.io.

19 May, 2022 Discover Nmap, a great network scanning tool.

19 May, 2022 Discover Nmap, a great network scanning tool.

A free translation provided by Chema, a Spain-based translation student specializing in technology translations

An original text written by Manish Shivanandhan, originally published in https://www.freecodecamp.org/news/what-is-nmap-and-how-to-use-it-a-tutorial-for-the-greatest-scanning-tool-of-all-time/

* * *

Nmap es la herramienta de escaneo más famosa, utilizada por analistas de seguridad y penetration testers. En este artículo, veremos algunas características principales de Nmap y algunos comandos útiles.

¿Qué es Nmap?

Nmap es la abreviatura de Network Mapper. Es una herramienta de línea de comandos de Linux de código abierto utilizada para escanear direcciones IP y puertos en una red y detectar aplicaciones instaladas.

Nmap permite a los administradores de red encontrar qué dispositivos se están ejecutando en su red, descubrir puertos y servicios abiertos y detectar vulnerabilidades.

Gordon Lyon (seudónimo Fyodor) escribió Nmap como una herramienta para ayudar a mapear una red completa fácilmente y encontrar puertos y servicios abiertos.

Nmap se ha vuelto muy popular y aparece en películas como The Matrix y la popular serie Mr. Robot.

¿Por qué usar Nmap?

Hay una serie de razones por las que los profesionales de la seguridad prefieren Nmap a otras herramientas de análisis.

Primero, Nmap ayuda a mapear rápidamente una red sin comandos ni configuraciones sofisticadas. También admite comandos simples (por ejemplo, para verificar si un host está activo) y secuencias de comandos complejas a través del motor de secuencias de comandos Nmap.

Otras características de Nmap incluyen:

- Capacidad para reconocer rápidamente todos los dispositivos, incluyendo servidores, routers, switches, dispositivos móviles, etc. en redes únicas o múltiples.

- Ayuda a identificar los servicios que se ejecutan en un sistema, incluidos los servidores web, los servidores DNS y otras aplicaciones típicas. Nmap también puede detectar versiones de aplicaciones con una precisión razonable para ayudar a detectar vulnerabilidades existentes.

- Nmap puede encontrar información sobre el sistema operativo que se ejecuta en los dispositivos. Puede proporcionar información detallada, como las versiones del sistema operativo, lo que facilita la planificación de enfoques adicionales durante las pruebas de penetración.

- Durante la auditoría de seguridad y el escaneo de vulnerabilidades, puede usar Nmap para atacar sistemas usando scripts existentes del motor de scripting de Nmap.

- Nmap tiene una interfaz gráfica de usuario llamada Zenmap que ayuda a realizar mapeos visuales de una red para una mejor usabilidad y generación de informes.

Comandos

Veamos algunos comandos de Nmap. Si no tienes Nmap instalado, puedes obtenerlo desde aquí .

Escaneos básicos

Escanear la lista de dispositivos activos en una red es el primer paso en el mapeo una la red. Hay dos tipos de escaneos:

- Escaneo de ping: escanea la lista de dispositivos en funcionamiento en una subred determinada.

> nmap -sp 192.168.1.1/24- Escanear un solo host: escanea un solo host en busca de 1000 puertos conocidos. Estos puertos son los que utilizan servicios populares como SQL, SNTP, apache y otros.

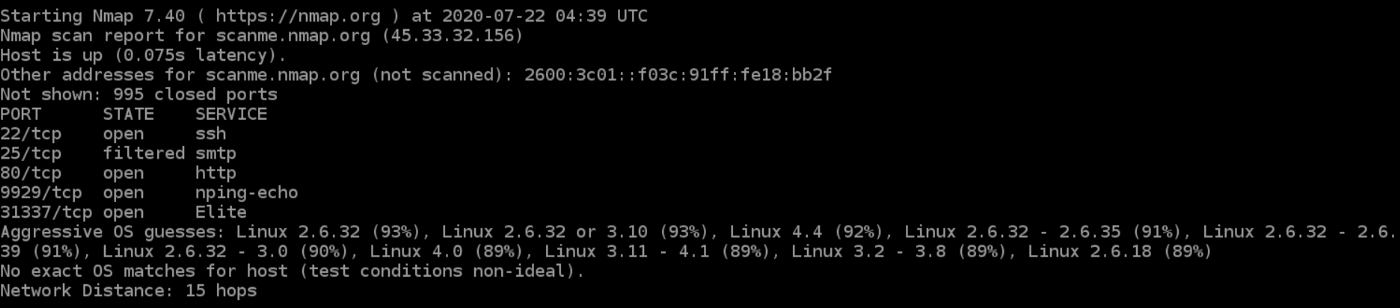

> nmap scanme.nmap.org

Escaneo sigiloso

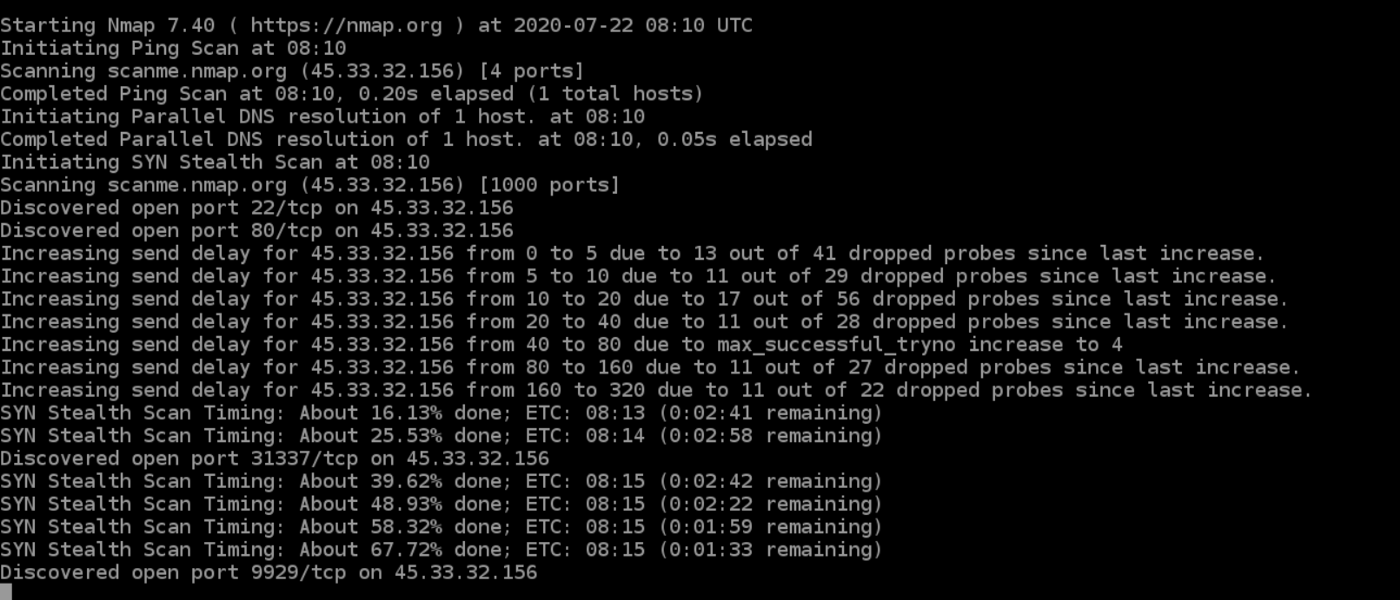

El escaneo sigiloso se realiza enviando un paquete SYN y analizando la respuesta. Si se recibe SYN/ACK, significa que el puerto está abierto y puede abrir una conexión TCP.

Sin embargo, un escaneo sigiloso nunca completa el protocolo de enlace de 3 vías, lo que dificulta que el objetivo determine el sistema de escaneo.

> nmap -sS scanme.nmap.orgPuedes usar el comando ‘-sS’ para realizar un escaneo sigiloso. Recuerda, el escaneo sigiloso es más lento y no tan agresivo como otros tipos de escaneo, por lo que es posible que debas esperar un tiempo para obtener respuesta.

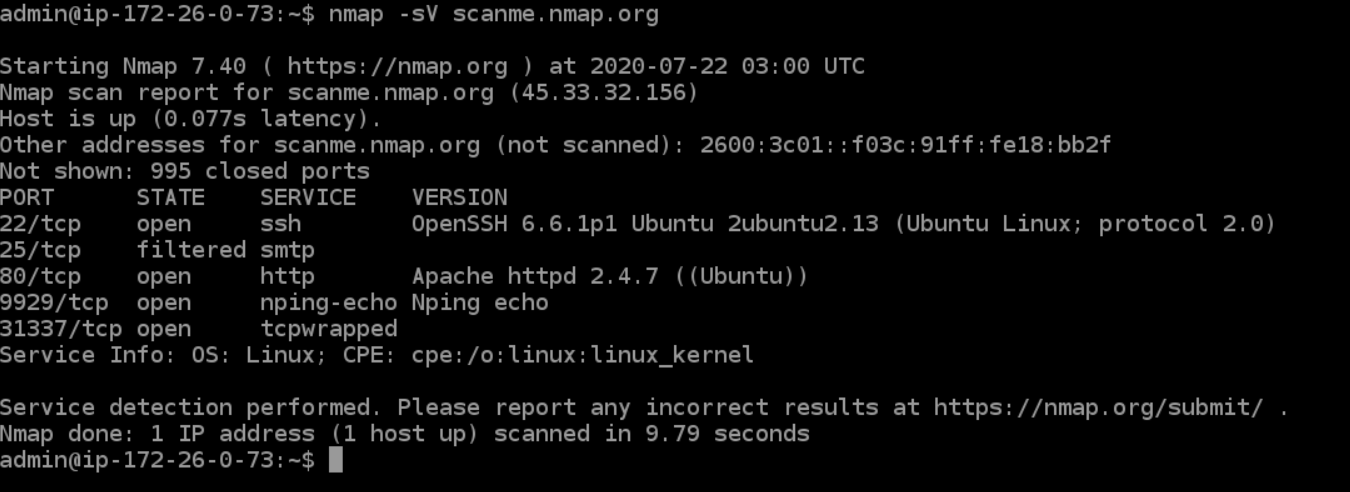

Escaneo de versiones

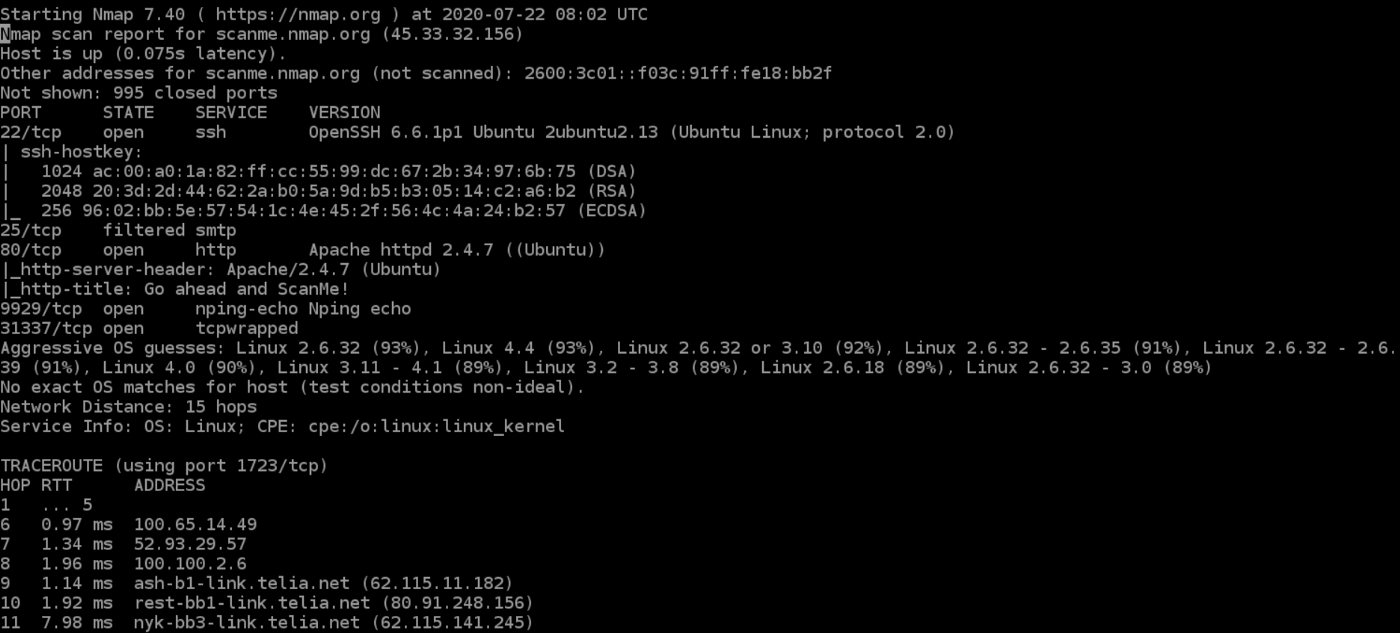

Encontrar versiones de aplicaciones es una parte crucial en las pruebas de penetración.

Facilita mucho la vida, ya que puedes encontrar una vulnerabilidad existente en la base de datos de Vulnerabilidades y Exploits Comunes (CVE) para una versión particular del servicio. Luego puedes usarlo para atacar una máquina usando una herramienta de explotación como Metasploit.

> nmap -sV scanme.nmap.orgPara hacer un escaneo de versión, uss el comando ‘-sV’. Nmap proporcionará una lista de servicios con sus versiones. Ten en cuenta que los escaneos de versiones no siempre son 100% precisos, pero te acercan un paso más a la meta de penetrar con éxito un sistema.

Escaneo del sistema operativo

Además de los servicios y sus versiones, Nmap puede proporcionar información sobre el sistema operativo subyacente mediante huellas TCP/IP. Nmap también intentará encontrar el tiempo de actividad del sistema durante una exploración del sistema operativo.

> nmap -sV scanme.nmap.orgPuedes usar parámetros adicionales como osscan-limit para limitar la búsqueda a algunos objetivos. Nmap mostrará el porcentaje de confianza para cada conjetura del sistema operativo.

Una vez más, la detección del sistema operativo no siempre es precisa, pero contribuye en gran medida a ayudar a un pen tester a acercarse a su objetivo.

Escaneo agresivo

Nmap tiene un modo agresivo que permite la detección del sistema operativo, la detección de versiones, el escaneo de scripts y el rastreo de rutas. Puede utilizar el parámetro -A para realizar un análisis agresivo.

> nmap -A scanme.nmap.orgLos escaneos agresivos brindan mucha mejor información que los escaneos regulares. Sin embargo, un análisis agresivo también envía más sondeos y es más probable que se detecte durante las auditorías de seguridad.

Exploración de varios hosts

Nmap tiene la capacidad de escanear múltiples hosts simultáneamente. Esta característica es muy útil cuando se administra una gran infraestructura de red.

Puedes escanear múltiples hosts a través de numerosos enfoques:

- Escribe todas las direcciones IP en una sola fila para escanear todos los hosts al mismo tiempo.

> nmap 192.164.1.1 192.164.0.2 192.164.0.2- Utiliza el asterisco (*) para escanear todas las subredes a la vez.

> nmap 192.164.1.*- Agrega comas para separar las terminaciones de las direcciones en lugar de escribir los dominios completos.

> nmap 192.164.0.1,2,3,4- Usa un guión para especificar un rango de direcciones IP

> nmap 192.164.0.0–255Escaneo de puertos

El escaneo de puertos es una de las características más fundamentales de Nmap. Puedea buscar puertos de varias maneras.

- Usando el parámetro -p para buscar un solo puerto

> nmap -p 973 192.164.0.1- Si especifica el tipo de puerto, puedes buscar información sobre un tipo particular de conexión, por ejemplo, para una conexión TCP.

> nmap -p T:7777, 973 192.164.0.1- Se puede escanear un rango de puertos separándolos con un guión.

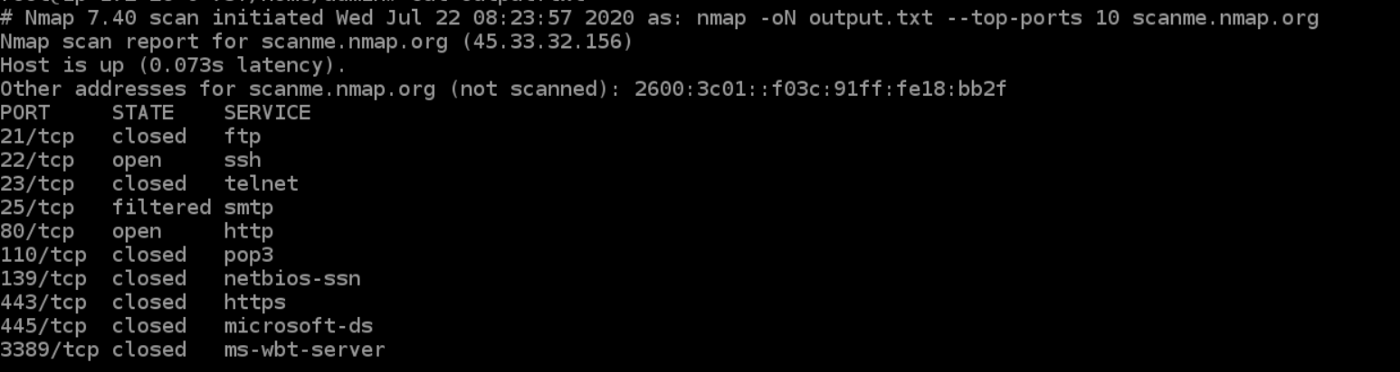

> nmap -p 76–973 192.164.0.1- También puedes usar el indicador -top-ports para especificar los n puertos principales para escanear.

> nmap --top-ports 10 scanme.nmap.orgEscaneo desde un archivo

Si deseas escanear una gran lista de direcciones IP, puedes hacerlo importando un archivo con la lista de direcciones IP.

> nmap -iL /input_ips.txtEl comando anterior producirá los resultados del escaneo de todos los dominios dados en el archivo “input_ips.txt”. Además de simplemente escanear las direcciones IP, también puedes usar opciones adicionales.

Exportación de resultados de escaneo

Las pruebas de penetración pueden durar días o incluso semanas. Exportar los resultados de Nmap puede ser útil para evitar trabajo redundante y ayudar a crear informes finales. Veamos algunas formas de exportar los resultados del escaneo de Nmap.

Informe detallado

> nmap -v scanme.nmap.orgEl informe detallado proporciona información adicional sobre el análisis que se está realizando. Es útil monitorear paso a paso las acciones que Nmap realiza en una red, especialmente si eres un extraño que escanea la red de un cliente.

Informe normal

Los escaneos de Nmap también se pueden exportar a un archivo de texto. Será ligeramente diferente del informe de la línea de comandos original, pero capturará todos los resultados de escaneo esenciales.

> nmap -oN output.txt scanme.nmap.org

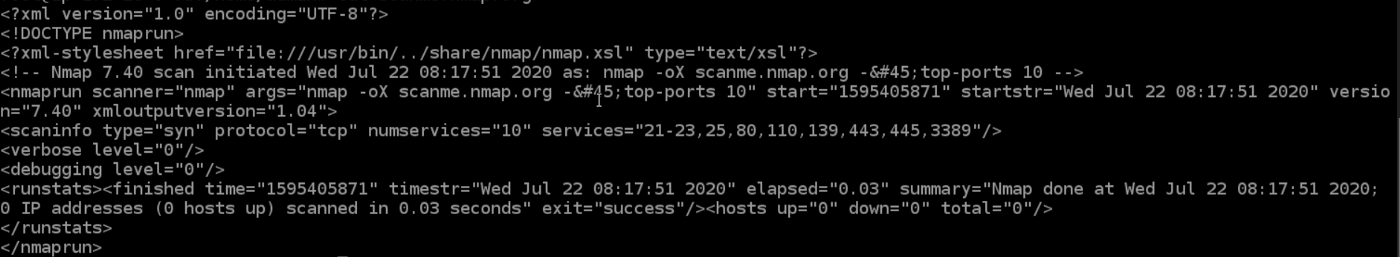

Informe XML

Los escaneos de Nmap también se pueden exportar a XML. Es el formato de archivo preferido de la mayoría de las herramientas de auditorías de penetración, lo que lo hace fácilmente analizable al importar resultados de escaneo.

> nmap -oX output.xml scanme.nmap.org

Múltiples Formatos

También puedes exportar los resultados del escaneo en todos los formatos disponibles a la vez usando el comando -oA.

> nmap -oA output scanme.nmap.orgEl comando anterior exportará el resultado del escaneo en tres archivos: salida.xml, salida. Nmap y salida.gnmap.

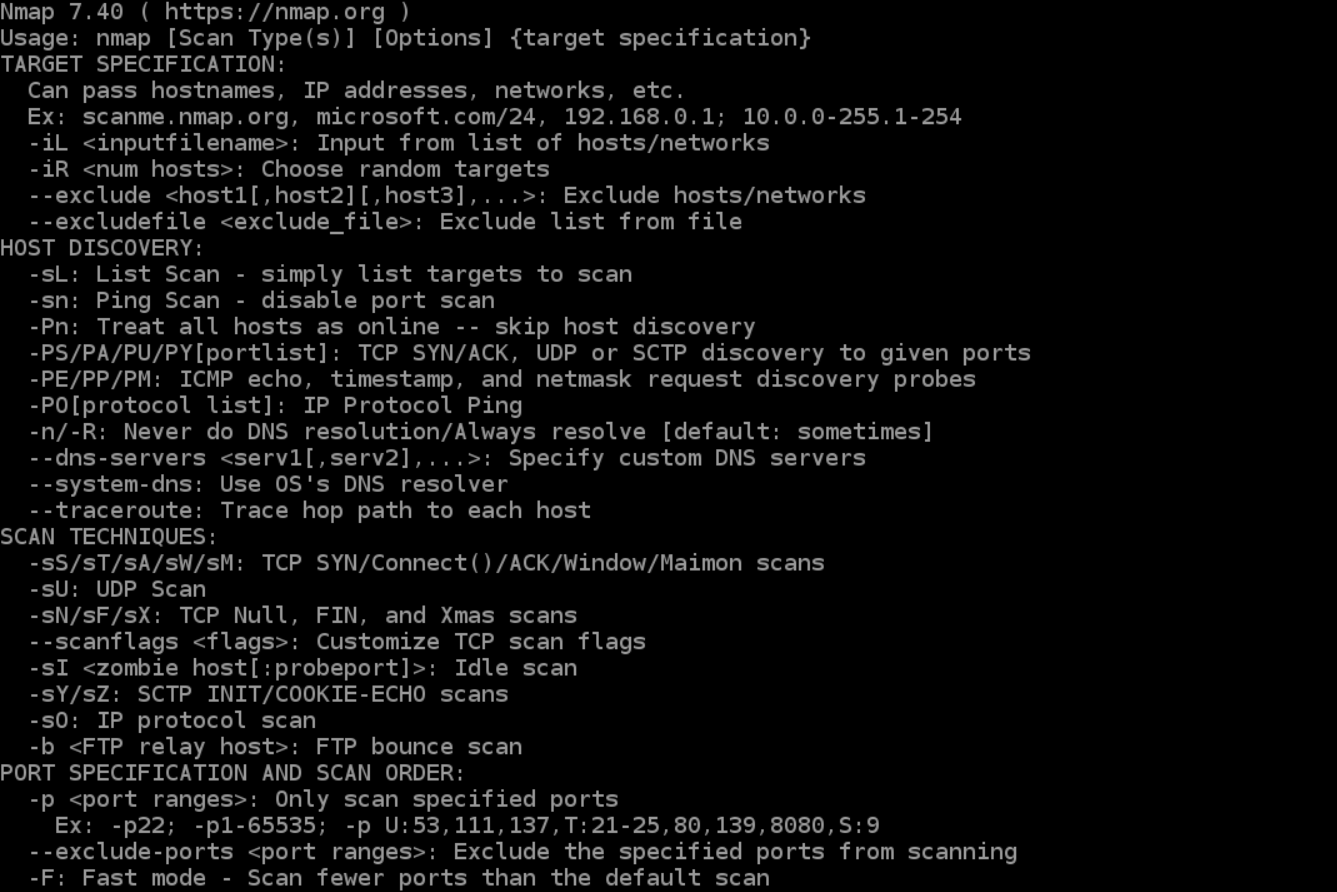

Ayuda Nmap

Nmap tiene un comando de ayuda incorporado que enumera todas las banderas y opciones que puede usar. A menudo es útil dada la cantidad de argumentos de línea de comandos con los que viene Nmap.

> nmap -h

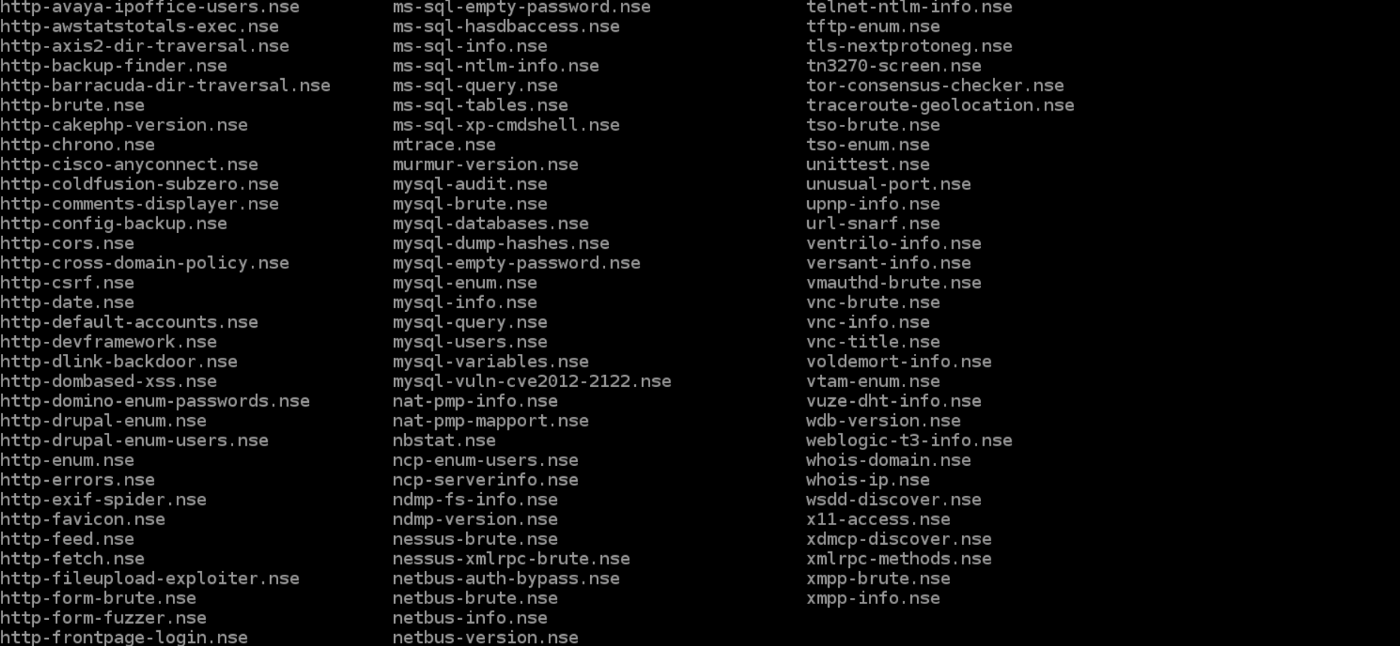

Motor de secuencias de comandos Nmap

Nmap Scripting Engine (NSE) es una herramienta increíblemente poderosa que puedes usar para escribir scripts y automatizar numerosas funciones de red.

Puedes encontrar muchos scripts distribuidos en Nmap o escribir tu propio script según tus necesidades. Incluso puedes modificar scripts existentes utilizando el lenguaje de programación Lua.

NSE también tiene secuencias de comandos de ataque que se utilizan para atacar la red y varios protocolos de red.

Repasar el motor de secuencias de comandos en profundidad estaría fuera del alcance de este artículo, por lo que aquí hay más información sobre el motor de secuencias de comandos Nmap.

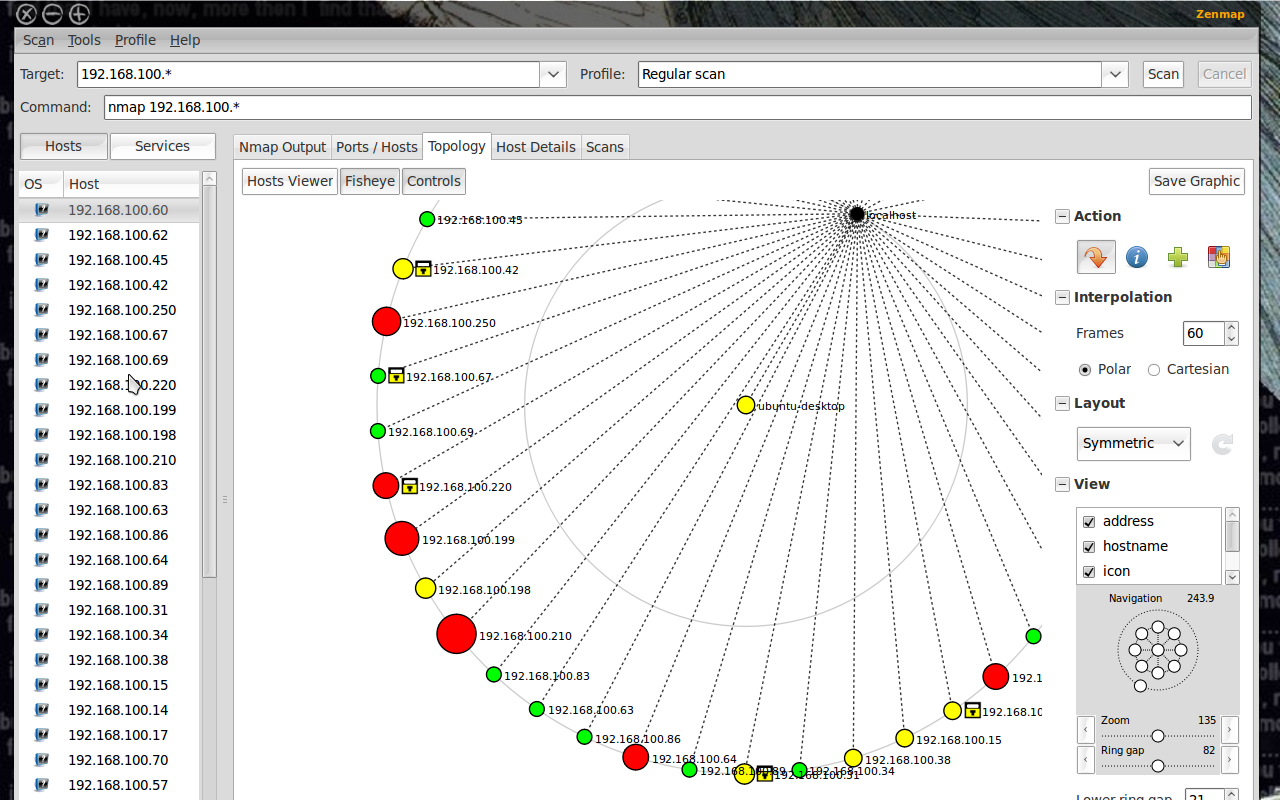

Zenmap

Zenmap es una interfaz gráfica de usuario para Nmap. Es un software gratuito y de código abierto que te puede ayudar a comenzar a utilizar Nmap.

Además de proporcionar mapeos de red visuales, Zenmap también te permite guardar y buscar tus escaneos para uso futuro.

Zenmap es excelente para los principiantes que desean probar las capacidades de Nmap sin pasar por una interfaz de línea de comandos.

Conclusión

Nmap es claramente la “navaja suiza” de las redes, gracias a su gran abanico de comandos.

Permite escanear y descubrir rápidamente información esencial sobre una red, hosts, puertos, firewalls y sistemas operativos.

Nmap tiene numerosas configuraciones, indicadores y preferencias que ayudan a los administradores de sistemas a analizar una red en detalle.

Si deseas aprender Nmap en profundidad, este es un gran recurso.

¿Te gustó este artículo? Únete a mi Newsletter y recibe un resumen de mis artículos y videos todos los lunes.